SAM L11 抽象出的安全功能包括第三方配置服务。该器件还集成了 Arm 的 TrustZone 技术,这种技术隔离了微控制器内的安全代码和非安全代码。此外,SAM L11 还简化了与 Amazon Web Services (AWS) 等云服务连接时物联网节点的安全需求。

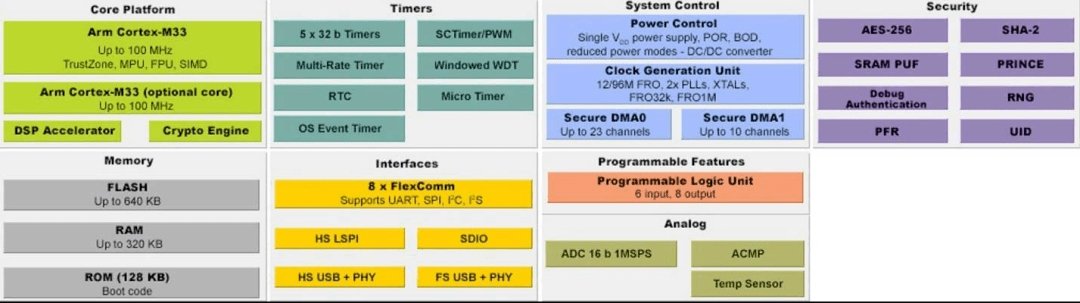

NXP 的 LPC5500 微控制器面向的是物联网边缘应用,是安全 MCU 的另一个实例。该器件利用设备唯一的密钥来创建不可改变的硬件信任根。密钥可以由基于 SRAM 的物理不可克隆功能 (PUF) 在本地生成,允许最终用户与 OEM 之间进行闭环事务处理。这种操作消除了第三方密钥处理的需求。

专用安全工具

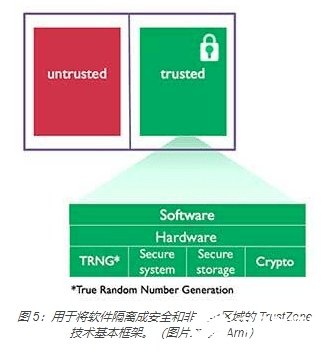

尽管像 ATECC608A 这样以安全为中心的 MCU 包含了安全构件以促进受信任的生态系统,但它们并不能解决软件隔离问题。现在,在 MCU 上运行的软件数量正在持续增长,开发人员需要保护大型代码库免受恶意攻击。

例如,物联网设备都具有用于 Wi-Fi、蓝牙、TLS 等功能的协议栈,因此即使没有黑客窃取安全密钥,协议栈的损坏也会影响设备的运行。这就要求将任务关键代码与非任务关键代码分开,并将关键软件置于安全的环境中。

Arm 的 TrustZone 环境(图 5)将任务关键代码和协议栈与复杂的操作系统 (OS) 软件和大型代码库分开,从而防止固件后门进入安全密钥存储区。该环境创建了多个软件安全域,以限制对微控制器内部特定内存、外设和 I/O 组件的访问。

上述所有三种安全微控制器 ATECC608A、SAM L11 和 LPC5500(图 6)都采用了 TrustZone 技术,可以将安全代码和非安全代码进行隔离。此外,ATECC608A 安全元件还可与任何支持 TrustZone 的微控制器一起使用。

图 6:LPC5500 微控制器中的 TrustZone 技术与 Arm Cortex M-33 处理器捆绑在一起,如图左上方所示。(图片来源:NXP)

在这里,还值得一提的是,安全 MCU 与 TrustZone 技术是相辅相成的,在某种意义上说 TrustZone 需要硬件保护,而像 ATECC608A 和 SAM L11 这样的安全 MCU 则在物联网设计环境中促成了这一点。另一方面,TrustZone 则有助于在以 MCU 为中心的嵌入式设计中构建紧凑的软件环境。

总结

通过对安全 MCU 进行剖析,我们可了解到它们如何在设计阶段简化嵌入式安全功能实现,以及如何绕过安全技术专业知识的陡峭学习曲线。这些专用 MCU 还可降低成本开销和功耗,对于高度受限的物联网设计,这是两个主要考虑因素。